よむ、つかう、まなぶ。

資料3-2:事務局参考資料 (56 ページ)

出典

| 公開元URL | https://www.digital.go.jp/councils/digital-cybersecurity/b37edb39-2a1c-4a1f-8c5e-431fcc299cd5 |

| 出典情報 | デジタル・サイバーセキュリティワーキンググループ(第1回 2/3)《デジタル庁》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

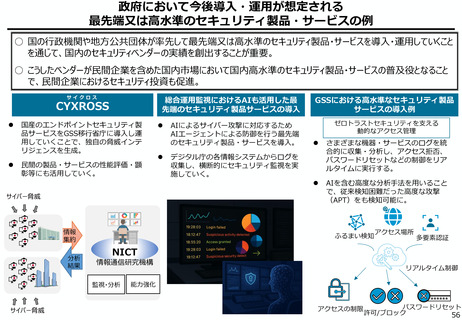

政府において今後導入・運用が想定される

最先端又は高水準のセキュリティ製品・サービスの例

○ 国の行政機関や地方公共団体が率先して最先端又は高水準のセキュリティ製品・サービスを導入・運用していくこと

を通じて、国内のセキュリティベンダーの実績を創出することが重要。

○ こうしたベンダーが民間企業を含めた国内市場において国内高水準のセキュリティ製品・サービスの普及役となること

で、民間企業におけるセキュリティ投資も促進。

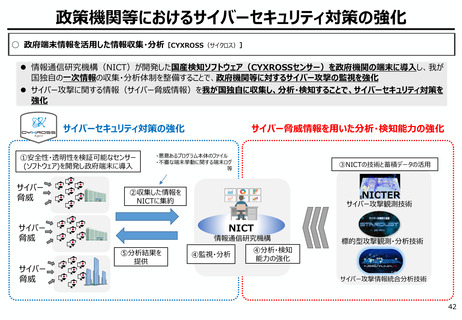

サイクロス

CYXROSS

⚫

⚫

国産のエンドポイントセキュリティ製

品サービスをGSS移行省庁に導入し運

用していくことで、独自の脅威インテ

リジェンスを生成。

民間の製品・サービスの性能評価・顕

彰等にも活用していく。

サイバー脅威

情報

集約

分析

結果

総合運用監視におけるAIも活用した最

先端のセキュリティ製品サービスの導入

GSSにおける高水準なセキュリティ製品

サービスの導入例

AIによるサイバー攻撃に対応するため

AIエージェントによる防御を行う最先端

のセキュリティ製品・サービスを導入。

ゼロトラストセキュリティを支える

動的なアクセス管理

⚫

⚫

⚫

さまざまな機器・サービスのログを統

合的に収集・分析し、アクセス拒否、

パスワードリセットなどの制御をリア

ルタイムに実行する。

⚫

AIを含む高度な分析手法を用いること

で、従来検知困難だった高度な攻撃

(APT)をも検知可能に。

デジタル庁の各情報システムからログを

収集し、横断的にセキュリティ監視を実

施していく。

ふるまい検知

アクセス場所

多要素認証

NICT

情報通信研究機構

監視・分析

リアルタイム制御

能力強化

******

サイバー脅威

パスワードリセット

アクセスの制限

許可/ブロック

56

最先端又は高水準のセキュリティ製品・サービスの例

○ 国の行政機関や地方公共団体が率先して最先端又は高水準のセキュリティ製品・サービスを導入・運用していくこと

を通じて、国内のセキュリティベンダーの実績を創出することが重要。

○ こうしたベンダーが民間企業を含めた国内市場において国内高水準のセキュリティ製品・サービスの普及役となること

で、民間企業におけるセキュリティ投資も促進。

サイクロス

CYXROSS

⚫

⚫

国産のエンドポイントセキュリティ製

品サービスをGSS移行省庁に導入し運

用していくことで、独自の脅威インテ

リジェンスを生成。

民間の製品・サービスの性能評価・顕

彰等にも活用していく。

サイバー脅威

情報

集約

分析

結果

総合運用監視におけるAIも活用した最

先端のセキュリティ製品サービスの導入

GSSにおける高水準なセキュリティ製品

サービスの導入例

AIによるサイバー攻撃に対応するため

AIエージェントによる防御を行う最先端

のセキュリティ製品・サービスを導入。

ゼロトラストセキュリティを支える

動的なアクセス管理

⚫

⚫

⚫

さまざまな機器・サービスのログを統

合的に収集・分析し、アクセス拒否、

パスワードリセットなどの制御をリア

ルタイムに実行する。

⚫

AIを含む高度な分析手法を用いること

で、従来検知困難だった高度な攻撃

(APT)をも検知可能に。

デジタル庁の各情報システムからログを

収集し、横断的にセキュリティ監視を実

施していく。

ふるまい検知

アクセス場所

多要素認証

NICT

情報通信研究機構

監視・分析

リアルタイム制御

能力強化

******

サイバー脅威

パスワードリセット

アクセスの制限

許可/ブロック

56