よむ、つかう、まなぶ。

資料3-2:事務局参考資料 (55 ページ)

出典

| 公開元URL | https://www.digital.go.jp/councils/digital-cybersecurity/b37edb39-2a1c-4a1f-8c5e-431fcc299cd5 |

| 出典情報 | デジタル・サイバーセキュリティワーキンググループ(第1回 2/3)《デジタル庁》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

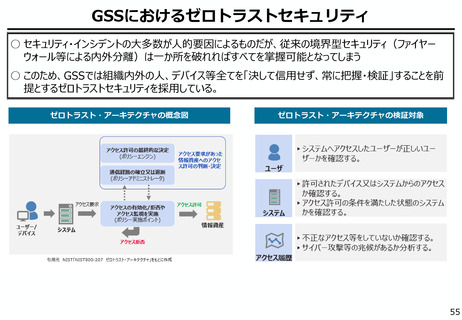

GSSにおけるゼロトラストセキュリティ

○ セキュリティ・インシデントの大多数が人的要因によるものだが、従来の境界型セキュリティ(ファイヤー

ウォール等による内外分離)は一か所を破れればすべてを掌握可能となってしまう

○ このため、GSSでは組織内外の人、デバイス等全てを「決して信用せず、常に把握・検証」することを前

提とするゼロトラストセキュリティを採用している。

ゼロトラスト・アーキテクチャの概念図

ゼロトラスト・アーキテクチャの検証対象

55

○ セキュリティ・インシデントの大多数が人的要因によるものだが、従来の境界型セキュリティ(ファイヤー

ウォール等による内外分離)は一か所を破れればすべてを掌握可能となってしまう

○ このため、GSSでは組織内外の人、デバイス等全てを「決して信用せず、常に把握・検証」することを前

提とするゼロトラストセキュリティを採用している。

ゼロトラスト・アーキテクチャの概念図

ゼロトラスト・アーキテクチャの検証対象

55