よむ、つかう、まなぶ。

【参考資料1-6】医療情報システムの安全管理に関するガイドライン 第6.0版 システム運用編(案) (56 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_32083.html |

| 出典情報 | 健康・医療・介護情報利活用検討会 医療等情報利活用ワーキンググループ(第16回 3/23)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

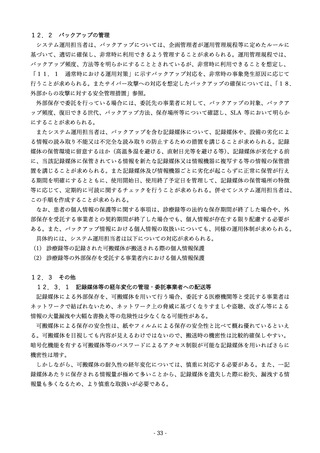

また、サイバー攻撃による情報セキュリティインシデントが発生した際、数世代前までのバックア

ップデータは既に不正ソフトウェアが混入による影響が及んでいる可能性が高く、不用意にバックア

ップデータから復旧することで被害を繰り返し、場合によっては被害を拡大することになりかねない。

不正ソフトウェア対策を講じつつ復旧するための手順をあらかじめ検討し、BCP として定めておくと

ともに、サイバー攻撃を想定した対処手順が適切に機能することを訓練等により確認することなども

重要である。

なお、復旧するにあたっては、侵入継続と被害拡大を防ぐ観点から、

・

バックドアを残さない

・

無効にされたセキュリティ機能を復旧する

・

同じ脆弱性を突かれて侵入されない

・

他の脆弱性を突かれない

・

不正に作成されたり、盗まれたりした ID・パスワード等を使われないようにする

などの方策をとり、同様の被害を繰り返したり、盗まれた情報による被害を拡大させたりしないよう

にする必要がある。なお専門的な知見に関して、情報処理推進機構が、不正ソフトウェアや不正アク

セスに関する技術的な相談を受け付ける窓口を開設している。

- 50 -

ップデータは既に不正ソフトウェアが混入による影響が及んでいる可能性が高く、不用意にバックア

ップデータから復旧することで被害を繰り返し、場合によっては被害を拡大することになりかねない。

不正ソフトウェア対策を講じつつ復旧するための手順をあらかじめ検討し、BCP として定めておくと

ともに、サイバー攻撃を想定した対処手順が適切に機能することを訓練等により確認することなども

重要である。

なお、復旧するにあたっては、侵入継続と被害拡大を防ぐ観点から、

・

バックドアを残さない

・

無効にされたセキュリティ機能を復旧する

・

同じ脆弱性を突かれて侵入されない

・

他の脆弱性を突かれない

・

不正に作成されたり、盗まれたりした ID・パスワード等を使われないようにする

などの方策をとり、同様の被害を繰り返したり、盗まれた情報による被害を拡大させたりしないよう

にする必要がある。なお専門的な知見に関して、情報処理推進機構が、不正ソフトウェアや不正アク

セスに関する技術的な相談を受け付ける窓口を開設している。

- 50 -