よむ、つかう、まなぶ。

【参考資料1-6】医療情報システムの安全管理に関するガイドライン 第6.0版 システム運用編(案) (45 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_32083.html |

| 出典情報 | 健康・医療・介護情報利活用検討会 医療等情報利活用ワーキンググループ(第16回 3/23)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

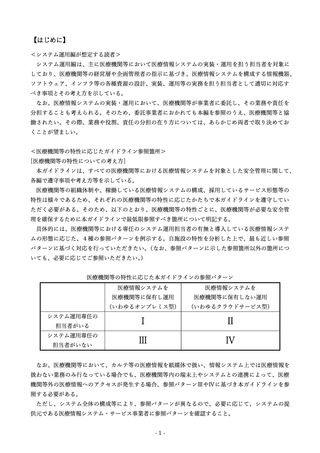

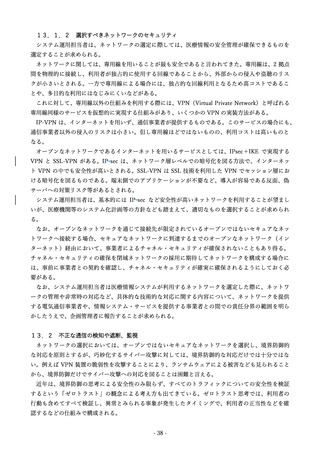

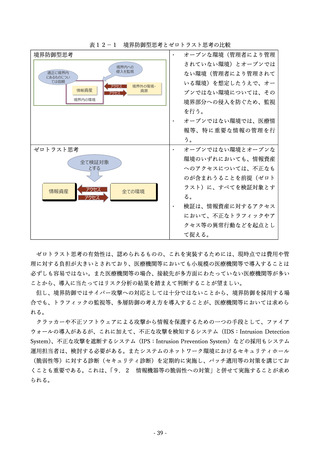

表12-1 境界防御型思考とゼロトラスト思考の比較

境界防御型思考

されていない環境)とオープンでは

境界内への

侵入を監視

適正に境界内

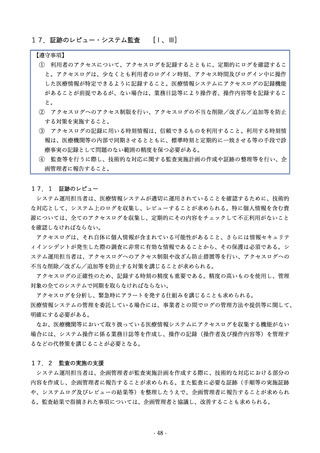

にあるものについ

ては信頼

情報資産

アクセス

アクセス

オープンな環境(管理者により管理

ない環境(管理者により管理されて

いる環境)を想定したうえで、オー

境界外の環境・

資源

プンではない環境については、その

境界内の環境

境界部分への侵入を防ぐため、監視

を行う。

オープンではない環境では、医療情

報等、特に重要な情報の管理を行

う。

ゼロトラスト思考

オープンではない環境とオープンな

環境のいずれにおいても、情報資産

全て検証対象

とする

へのアクセスについては、不正なも

のが含まれうることを前提(ゼロト

情報資産

アクセス

ラスト)に、すべてを検証対象とす

全ての環境

る。

アクセス

検証は、情報資産に対するアクセス

において、不正なトラフィックやア

クセス等の異常行動などを起点とし

て捉える。

ゼロトラスト思考の有効性は、認められるものの、これを実装するためには、現時点では費用や管

理に対する負担が大きいとされており、医療機関等においても小規模の医療機関等で導入することは

必ずしも容易ではない。また医療機関等の場合、接続先が多方面にわたっていない医療機関等が多い

ことから、導入に当たってはリスク分析の結果を踏まえて判断することが望ましい。

但し、境界防御ではサイバー攻撃への対応としては十分ではないことから、境界防御を採用する場

合でも、トラフィックの監視等、多層防御の考え方を導入することが、医療機関等においては求めら

れる。

クラッカーや不正ソフトウェアによる攻撃から情報を保護するための一つの手段として、ファイア

ウォールの導入があるが、これに加えて、不正な攻撃を検知するシステム(IDS:Intrusion Detection

System)

、不正な攻撃を遮断するシステム(IPS:Intrusion Prevention System)などの採用もシステム

運用担当者は、検討する必要がある。またシステムのネットワーク環境におけるセキュリティホール

(脆弱性等)に対する診断(セキュリティ診断)を定期的に実施し、パッチ適用等の対策を講じてお

くことも重要である。これは、「9.2

情報機器等の脆弱性への対策」と併せて実施することが求め

られる。

- 39 -

境界防御型思考

されていない環境)とオープンでは

境界内への

侵入を監視

適正に境界内

にあるものについ

ては信頼

情報資産

アクセス

アクセス

オープンな環境(管理者により管理

ない環境(管理者により管理されて

いる環境)を想定したうえで、オー

境界外の環境・

資源

プンではない環境については、その

境界内の環境

境界部分への侵入を防ぐため、監視

を行う。

オープンではない環境では、医療情

報等、特に重要な情報の管理を行

う。

ゼロトラスト思考

オープンではない環境とオープンな

環境のいずれにおいても、情報資産

全て検証対象

とする

へのアクセスについては、不正なも

のが含まれうることを前提(ゼロト

情報資産

アクセス

ラスト)に、すべてを検証対象とす

全ての環境

る。

アクセス

検証は、情報資産に対するアクセス

において、不正なトラフィックやア

クセス等の異常行動などを起点とし

て捉える。

ゼロトラスト思考の有効性は、認められるものの、これを実装するためには、現時点では費用や管

理に対する負担が大きいとされており、医療機関等においても小規模の医療機関等で導入することは

必ずしも容易ではない。また医療機関等の場合、接続先が多方面にわたっていない医療機関等が多い

ことから、導入に当たってはリスク分析の結果を踏まえて判断することが望ましい。

但し、境界防御ではサイバー攻撃への対応としては十分ではないことから、境界防御を採用する場

合でも、トラフィックの監視等、多層防御の考え方を導入することが、医療機関等においては求めら

れる。

クラッカーや不正ソフトウェアによる攻撃から情報を保護するための一つの手段として、ファイア

ウォールの導入があるが、これに加えて、不正な攻撃を検知するシステム(IDS:Intrusion Detection

System)

、不正な攻撃を遮断するシステム(IPS:Intrusion Prevention System)などの採用もシステム

運用担当者は、検討する必要がある。またシステムのネットワーク環境におけるセキュリティホール

(脆弱性等)に対する診断(セキュリティ診断)を定期的に実施し、パッチ適用等の対策を講じてお

くことも重要である。これは、「9.2

情報機器等の脆弱性への対策」と併せて実施することが求め

られる。

- 39 -