よむ、つかう、まなぶ。

医療機器のサイバーセキュリティの確保及び徹底に係る手引書について (9 ページ)

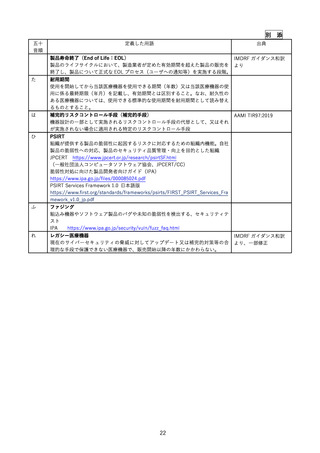

出典

| 公開元URL | https://www.mhlw.go.jp/stf/shingi2/0000190382_00010.html |

| 出典情報 | 薬事・食品衛生審議会 医療機器・再生医療等製品安全対策部会(令和3年度第2回 3/16)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

別

5.3.

添

セキュリティ試験

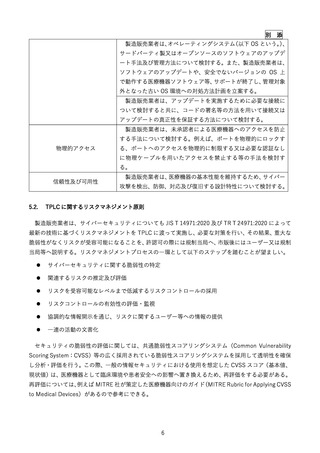

製造販売業者は、設計・開発の検証及びバリデーション段階において、様々な種類のセキュリティ試験

を採用することによって、セキュリティコントロールが効果的に実施されていることを証明するととも

に、セキュリティの対応状況を評価することによって、既知の脆弱性(少なくとも重大(「致命的(Critical)」

又は「ハイリスク」

)と判定された脆弱性)がコードに含まれていないことを証明する必要がある。この

際、静的コード解析、動的解析、堅牢性試験、ソフトウェアコンポジション解析、ファジング等の一般的

セキュリティ試験に加えて、脆弱性スキャンとも呼ばれる STIGs(Security Technical Implementation

Guides)基準の達成度の確認又は CIS(Center for Internet Security) ベンチマーク等のセキュリティアセ

スメントツールを利用した定量的セキュリティ評価等を利用して可視化する活動が有効である。セキュ

リティの対応状況を客観的に評価する活動は、市販前に実施し、その結果を設計のインプットに反映し、

文書化するだけでなく、市販後においても繰り返し評価を実施し、その結果を文書化する必要がある。当

該試験では、医療機器が使用される状況及び医療機器が他の機器・ネットワーク等に接続される環境を考

慮すること。この定量的セキュリティ評価の結果は、後述のソフトウェア部品表(Software Bill of

Materials:以下「SBOM」)に記載されているソフトウェアに存在する脆弱性への対応状況を確認するた

めにも利用可能である。

ただし、製品に導入したソフトウェアに駆除できない既知の脆弱性が存在した場合、それが如何なる手

段を持っても悪用されないという妥当な証拠があれば、これを設計文書に記載し、説明可能とする。

意図する使用及び予見可能な誤使用に起因する危険性を評価し、合理的に実行可能な限り除去した上

でもなお、脆弱性が悪用された場合に予見可能な患者安全に対する影響が大きい製品は、侵入試験を実施

する場合もある。これらの試験について、経済産業省が策定した「情報セキュリティサービス基準」に適

合したと認められた事業者の脆弱性診断サービス(IPA 提供)や同省に登録された登録認証機関による第

三者試験も利用可能である。

5.4.

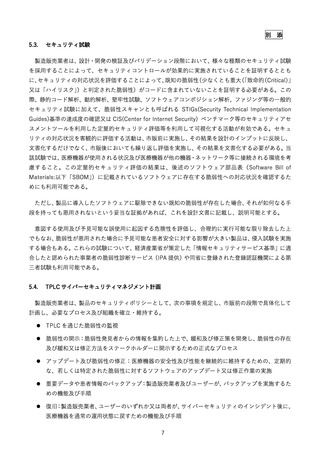

TPLC サイバーセキュリティマネジメント計画

製造販売業者は、製品のセキュリティポリシーとして、次の事項を規定し、市販前の段階で具体化して

計画し、必要なプロセス及び組織を確立・維持する。

TPLC を通じた脆弱性の監視

脆弱性の開示:脆弱性発見者からの情報を集約した上で、緩和及び修正策を開発し、脆弱性の存在

及び緩和又は修正方法をステークホルダーに開示するための正式なプロセス

アップデート及び脆弱性の修正:医療機器の安全性及び性能を継続的に維持するための、定期的

な、若しくは特定された脆弱性に対するソフトウェアのアップデート又は修正作業の実施

重要データや患者情報のバックアップ:製造販売業者及びユーザーが、バックアップを実施するた

めの機能及び手順

復旧:製造販売業者、ユーザーのいずれか又は両者が、サイバーセキュリティのインシデント後に、

医療機器を通常の運用状態に戻すための機能及び手順

7

5.3.

添

セキュリティ試験

製造販売業者は、設計・開発の検証及びバリデーション段階において、様々な種類のセキュリティ試験

を採用することによって、セキュリティコントロールが効果的に実施されていることを証明するととも

に、セキュリティの対応状況を評価することによって、既知の脆弱性(少なくとも重大(「致命的(Critical)」

又は「ハイリスク」

)と判定された脆弱性)がコードに含まれていないことを証明する必要がある。この

際、静的コード解析、動的解析、堅牢性試験、ソフトウェアコンポジション解析、ファジング等の一般的

セキュリティ試験に加えて、脆弱性スキャンとも呼ばれる STIGs(Security Technical Implementation

Guides)基準の達成度の確認又は CIS(Center for Internet Security) ベンチマーク等のセキュリティアセ

スメントツールを利用した定量的セキュリティ評価等を利用して可視化する活動が有効である。セキュ

リティの対応状況を客観的に評価する活動は、市販前に実施し、その結果を設計のインプットに反映し、

文書化するだけでなく、市販後においても繰り返し評価を実施し、その結果を文書化する必要がある。当

該試験では、医療機器が使用される状況及び医療機器が他の機器・ネットワーク等に接続される環境を考

慮すること。この定量的セキュリティ評価の結果は、後述のソフトウェア部品表(Software Bill of

Materials:以下「SBOM」)に記載されているソフトウェアに存在する脆弱性への対応状況を確認するた

めにも利用可能である。

ただし、製品に導入したソフトウェアに駆除できない既知の脆弱性が存在した場合、それが如何なる手

段を持っても悪用されないという妥当な証拠があれば、これを設計文書に記載し、説明可能とする。

意図する使用及び予見可能な誤使用に起因する危険性を評価し、合理的に実行可能な限り除去した上

でもなお、脆弱性が悪用された場合に予見可能な患者安全に対する影響が大きい製品は、侵入試験を実施

する場合もある。これらの試験について、経済産業省が策定した「情報セキュリティサービス基準」に適

合したと認められた事業者の脆弱性診断サービス(IPA 提供)や同省に登録された登録認証機関による第

三者試験も利用可能である。

5.4.

TPLC サイバーセキュリティマネジメント計画

製造販売業者は、製品のセキュリティポリシーとして、次の事項を規定し、市販前の段階で具体化して

計画し、必要なプロセス及び組織を確立・維持する。

TPLC を通じた脆弱性の監視

脆弱性の開示:脆弱性発見者からの情報を集約した上で、緩和及び修正策を開発し、脆弱性の存在

及び緩和又は修正方法をステークホルダーに開示するための正式なプロセス

アップデート及び脆弱性の修正:医療機器の安全性及び性能を継続的に維持するための、定期的

な、若しくは特定された脆弱性に対するソフトウェアのアップデート又は修正作業の実施

重要データや患者情報のバックアップ:製造販売業者及びユーザーが、バックアップを実施するた

めの機能及び手順

復旧:製造販売業者、ユーザーのいずれか又は両者が、サイバーセキュリティのインシデント後に、

医療機器を通常の運用状態に戻すための機能及び手順

7