よむ、つかう、まなぶ。

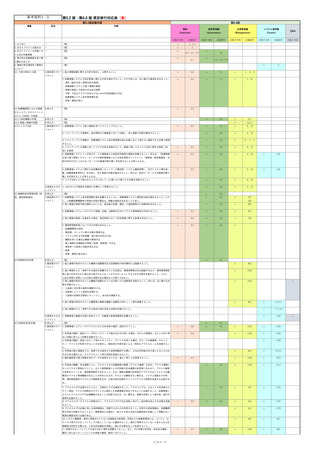

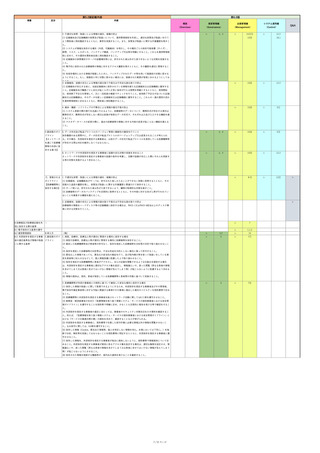

【参考資料1-5】医療情報システムの安全管理に関するガイドライン第6.0版第5.2版→第6.0版項目移行対応表(案) (4 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_33201.html |

| 出典情報 | 健康・医療・介護情報利活用検討会医療等情報利活用ワーキンググループ(第17回 5/24)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

第5.2版記載内容

項番

区分

第6.0版

内容

5. 不正ソフトウェアの混入などによるサイバー攻撃を受けた(疑い含む)場合や、サイバー攻撃により障害

概説

経営管理編

企画管理編

システム運用編

(Overview)

(Governance)

(Management)

(Control)

レ

4.4

レ

3.4

レ

4

レ

Q&A

11⑧

が発生し、個人情報の漏洩や医療提供体制に支障が生じる又はそのおそれがある事案であると判断された場合

には、「医療機関等におけるサイバーセキュリティ対策の強化について」(医政総発1029 第1号

1029 第3号

医政研発1029 第1号

医政地発

平成30年10月29日)に基づき、所管官庁への連絡等、必要な対応を行

うほか、そのための体制を整備すること。また上記に関わらず、医療情報システムに障害が発生した場合も、

必要に応じて所管官庁への連絡を行うこと。

厚生労働省連絡先

https://www.mhlw.go.jp/stf/seisakunitsuite/bunya/kenkou_iryou/iryou/johoka/cyber-security.html

※ 独立行政法人等においては、各法人の情報セキュリティポリシー等に基づき所管課へ連絡すること。

なお、情報処理推進機構は、5. 不正ソフトウェアや不正アクセスに関する技術的な相談を受け付ける窓口を開

設している。標的型メールを受信した、Webサイトが何者かに改ざんされた、不正アクセスを受けた等のおそ

れがある場合は、下記連絡先に相談することが可能である。

連絡先

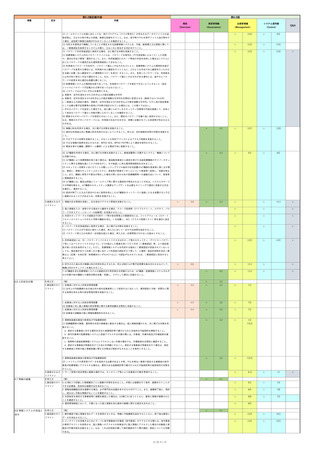

6.11 外部と個人情報を含む B.考え方

情報処理推進機構 情報セキュリティ安心相談窓口(03-5978-7509)

(略)

医療情報を交換する場合の C.最低限のガイ 1. ネットワーク経路でのメッセージ挿入、不正ソフトウェアの混入等の改ざん及び中間者攻撃等を防止する対

安全管理

ドライン

レ

13⑨

15⑦

レ

13④

15⑦

レ

13⑤

レ

13⑦

策を実施すること。

施設間の経路上においてクラッカーによるパスワード盗聴、本文の盗聴を防止する対策を実施すること。

セッション乗っ取り、IPアドレス詐称等のなりすましを防止する対策を実施すること。

上記を満たす対策としては、①クローズドなネットワークを選択する、又は②オープンなネットワークを選択

する場合、例えばIPsecとIKEを利用する等してセキュアな通信路を確保すること又は、IPsecによるVPN接続

等を利用せず医療情報システムへ接続する場合は、後述の11.に示す方法等により実施すること。

チャネル・セキュリティの確保を閉域ネットワークに期待してネットワークを構成する場合には、選択する

サービスの閉域性の範囲を電気通信事業者に確認すること。

2. クローズドなネットワーク、オープンなネットワークのいずれを選択する場合であっても、データ送信元と

レ

送信先での、ルータ等の拠点の出入り口・使用機器・使用機器上の機能単位・利用者等の選択するネットワー

クに応じた必要な単位で、相手の確認を行う必要がある。採用する通信方式や運用管理規程により、採用する

認証手段を決めること。採用する認証手段は、PKIによる認証、Kerberosのような鍵配布、事前配布された共

通鍵の利用、ワンタイムパスワード等、容易に解読されない方法が望ましい。

3. 施設内において、正規利用者へのなりすまし、許可機器へのなりすましを防ぐ対策を実施すること。これに

レ

関しては、6.5章で包括的に述べているので、それを参照すること。

4. クローズドなネットワーク、オープンなネットワークのいずれを選択する場合であっても、ルータ等のネッ

レ

トワーク機器は、安全性が確認できる機器を利用すること。VPN接続による場合は、施設内のルータを経由し

て異なる施設間を結ぶ通信経路の間で送受信ができないように経路を設定すること。安全性が確認できる機器

とは、例えば、ISO 15408で規定されるセキュリティターゲット又はそれに類するセキュリティ対策が規定さ

れた文書が本ガイドラインに適合していることを確認できるものをいう。

5. クローズドなネットワーク、オープンなネットワークのいずれを選択する場合であっても 、送信元と相手

レ

先の当事者間で当該情報そのものに対する暗号化等のセキュリティ対策を実施すること。例えば、S/MIMEの

利用、ファイルに対する暗号化等の対策が考えられる。その際、暗号化の鍵については電子政府推奨暗号のも

のを使用すること。

6. 医療機関等の間の情報通信には、医療機関等だけでなく、電気通信事業者やシステムインテグレータ、運用

レ

4

レ

2①

レ

13①

レ

4

レ

7⑥

レ

13⑪

レ

4

レ

12⑤

レ

10.1

を受託する事業者、遠隔保守を行う機器保守事業者等の多くの組織が関連する。そのため、次に掲げる事項に

ついて、これら関連組織の責任分界点、責任の所在を契約書等で明確にすること。

・ 診療録等を含む医療情報を、送信先の医療機関等に送信するタイミングと一連の情報交換に関わる操作を開

始する動作の決定

・ 送信元の医療機関等がネットワークに接続できない場合の対処

・ 送信先の医療機関等がネットワークに接続できなかった場合の対処

・ ネットワークの経路途中が不通の場合又は著しい遅延が発生している場合の対処

・ 送信先の医療機関等が受け取った保存情報を正しく受信できなかった場合の対処

・ 伝送情報の暗号化に不具合があった場合の対処

・ 送信元の医療機関等と送信先の医療機関等の認証に不具合があった場合の対処

・ 障害が起こった場合に障害部位を切り分ける責任

・ 送信元の医療機関等又は送信先の医療機関等が情報交換を中止する場合の対処

また、医療機関等内においても、次に掲げる事項を契約や運用管理規程等で定めておくこと。

・ 通信機器、暗号化装置、認証装置等の管理責任(外部事業者へ管理を委託する場合は、責任分界点も含めた

整理と契約の締結)

・ 患者等に対する説明責任

・ 事故発生時における復旧作業・他施設やシステムベンダ及びサービス事業者との連絡に当たる専任の管理者

の設置

・ 交換した医療情報等に対する管理責任及び事後責任(個人情報の取扱いに関して患者から照会等があった場

合の送信元、送信先双方の医療機関等への連絡に関する事項、またその場合の個人情報の取扱いに関する秘密

事項)

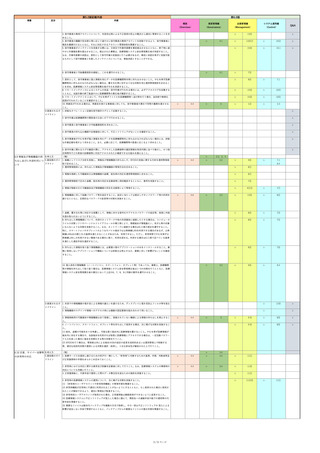

7. 医療情報システムを内部ネットワークを通じて外部ネットワークに接続する際には、なりすまし、盗聴、改

ざん、侵入及び妨害等の脅威に留意したうえで、ネットワーク、機器、サービス等を適切に選定し、監視を行

うこと。

8. リモートメンテナンスを実施する場合は、必要に応じて、適切なアクセスポイントの設定、プロトコルの

限定、アクセス権限管理等、不必要なログインを防止するための対策を実施すること。

18.1

また、サイバー 攻撃への対策については、PCやVPN機器等の脆弱性対策をはじめとする6.5章及び6.6章に記

載されている内容や、NISCから示されている「政府機関等のサイバーセキュリティ対策のための統一基準群

(令和3年度版)」、2021年4月30日の「ランサムウェアによるサイバー攻撃に関する注意喚起について」も

参照すること。メンテナンス自体は6.8章を参照すること。

9.電気通信事業者やオンラインサービス提供事業者と契約を締結する際には、脅威に対する管理責任の範囲や

レ

4

レ

15⑩

レ

10.1

レ

8⑧

レ

7⑭

レ

15⑦

レ

13⑥

レ

15⑦

レ

13③

レ

14②

レ

15.1

レ

8⑧

レ

7.2.1

レ

14①

回線の可用性等の品質を確認すること。また、上記1及び4を満たしていることを電気通信事業者やオンライン

サービス提供事業者に確認すること。

10.患者等に情報を閲覧させる場合、情報を公開しているコンピュータシステムを通じて、医療機関等の内部

のシステムに不正な侵入等が起こらないように、例えば、システムやアプリケーションを切り分け 、ファイア

ウォール、アクセス監視、通信のTLS暗号化、PKI個人認証等の対策を実施すること。また、情報の主体者と

なる患者等へ危険性や提供目的についての納得できる説明を行い、ITに係る以外の法令等の遵守の体制等も含

めた幅広い対策を立て、それぞれの責任を明確にすること。

11.オープンなネットワークにおいて、IPsecによるVPN接続等を利用せずHTTPSを利用する場合、TLSのプロ

トコルバージョンをTLS1.3以上に限定した上で、クライアント証明書を利用したTLSクライアント認証を実施

すること。ただしシステム・サービス等の対応が困難な場合にはTLS1.2の設定によることも可能とする。その

際、TLSの設定はサーバ/クライアントともに「TLS暗号設定ガイドライン3.0.1版」に規定される最も安全性

水準の高い「高セキュリティ型」に準じた適切な設定を行うこと。なお、SSL-VPNは利用する具体的な方法に

よっては偽サーバへの対策が不十分なものが含まれるため、使用する場合には適切な手法の選択及び必要な対

策を行うこと。また、ソフトウェア型のIPsec又はTLS1.2以上により接続する場合、セッション間の回り込み

(正規のルートではないクローズドセッションへのアクセス)等による攻撃への適切な対策を実施すること。

12. クローズドなネットワークで接続する場合でも、内部トラフィックにおける脅威の拡散等を防止するため

に、不正ソフトウェア対策ソフトのパターンファイルやOSのセキュリティ・パッチ等、リスクに対してセ

キュリティ対策を適切に適用すること。

13. 電子署名に用いる秘密鍵の管理は、認証局が定める「証明書ポリシー」(CP)等で定める鍵の管理 の要件

を満たして行うこと。

D.推奨されるガ 1. やむを得ず従業者による外部からのアクセスを許可する場合は、PCの作業環境内に仮想的に安全管理され

イドライン

た環境をVPN技術と組み合わせて実現する仮想デスクトップのような技術を用いるとともに、運用等の要件を

設定すること。

2. 共通鍵、秘密鍵を格納する機器、媒体については、FIPS140-2レベル1相当以上の対応を図ること。

6.12 法令で定められた記

B.考え方

(略)

名・押印を電子署名で行う C.最低限のガイ 法令で署名又は記名・押印が義務付けられた文書において、記名・押印を電子署名に代える場合、以下の条件

ことについて

ドライン

を満たす電子署名を行う必要がある。

4 / 9 ページ

レ

4

レ

4

レ

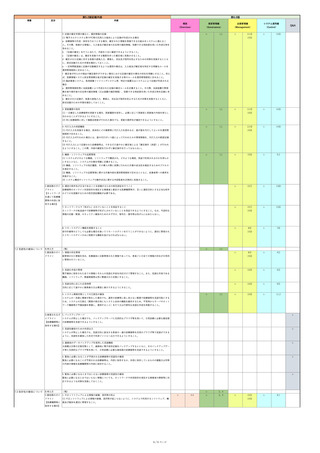

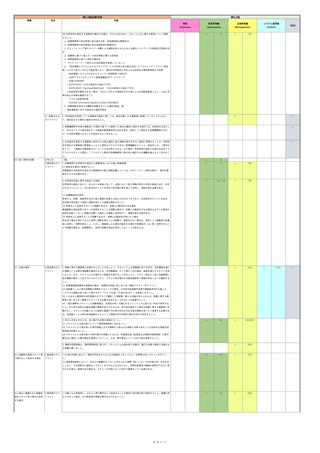

項番

区分

第6.0版

内容

5. 不正ソフトウェアの混入などによるサイバー攻撃を受けた(疑い含む)場合や、サイバー攻撃により障害

概説

経営管理編

企画管理編

システム運用編

(Overview)

(Governance)

(Management)

(Control)

レ

4.4

レ

3.4

レ

4

レ

Q&A

11⑧

が発生し、個人情報の漏洩や医療提供体制に支障が生じる又はそのおそれがある事案であると判断された場合

には、「医療機関等におけるサイバーセキュリティ対策の強化について」(医政総発1029 第1号

1029 第3号

医政研発1029 第1号

医政地発

平成30年10月29日)に基づき、所管官庁への連絡等、必要な対応を行

うほか、そのための体制を整備すること。また上記に関わらず、医療情報システムに障害が発生した場合も、

必要に応じて所管官庁への連絡を行うこと。

厚生労働省連絡先

https://www.mhlw.go.jp/stf/seisakunitsuite/bunya/kenkou_iryou/iryou/johoka/cyber-security.html

※ 独立行政法人等においては、各法人の情報セキュリティポリシー等に基づき所管課へ連絡すること。

なお、情報処理推進機構は、5. 不正ソフトウェアや不正アクセスに関する技術的な相談を受け付ける窓口を開

設している。標的型メールを受信した、Webサイトが何者かに改ざんされた、不正アクセスを受けた等のおそ

れがある場合は、下記連絡先に相談することが可能である。

連絡先

6.11 外部と個人情報を含む B.考え方

情報処理推進機構 情報セキュリティ安心相談窓口(03-5978-7509)

(略)

医療情報を交換する場合の C.最低限のガイ 1. ネットワーク経路でのメッセージ挿入、不正ソフトウェアの混入等の改ざん及び中間者攻撃等を防止する対

安全管理

ドライン

レ

13⑨

15⑦

レ

13④

15⑦

レ

13⑤

レ

13⑦

策を実施すること。

施設間の経路上においてクラッカーによるパスワード盗聴、本文の盗聴を防止する対策を実施すること。

セッション乗っ取り、IPアドレス詐称等のなりすましを防止する対策を実施すること。

上記を満たす対策としては、①クローズドなネットワークを選択する、又は②オープンなネットワークを選択

する場合、例えばIPsecとIKEを利用する等してセキュアな通信路を確保すること又は、IPsecによるVPN接続

等を利用せず医療情報システムへ接続する場合は、後述の11.に示す方法等により実施すること。

チャネル・セキュリティの確保を閉域ネットワークに期待してネットワークを構成する場合には、選択する

サービスの閉域性の範囲を電気通信事業者に確認すること。

2. クローズドなネットワーク、オープンなネットワークのいずれを選択する場合であっても、データ送信元と

レ

送信先での、ルータ等の拠点の出入り口・使用機器・使用機器上の機能単位・利用者等の選択するネットワー

クに応じた必要な単位で、相手の確認を行う必要がある。採用する通信方式や運用管理規程により、採用する

認証手段を決めること。採用する認証手段は、PKIによる認証、Kerberosのような鍵配布、事前配布された共

通鍵の利用、ワンタイムパスワード等、容易に解読されない方法が望ましい。

3. 施設内において、正規利用者へのなりすまし、許可機器へのなりすましを防ぐ対策を実施すること。これに

レ

関しては、6.5章で包括的に述べているので、それを参照すること。

4. クローズドなネットワーク、オープンなネットワークのいずれを選択する場合であっても、ルータ等のネッ

レ

トワーク機器は、安全性が確認できる機器を利用すること。VPN接続による場合は、施設内のルータを経由し

て異なる施設間を結ぶ通信経路の間で送受信ができないように経路を設定すること。安全性が確認できる機器

とは、例えば、ISO 15408で規定されるセキュリティターゲット又はそれに類するセキュリティ対策が規定さ

れた文書が本ガイドラインに適合していることを確認できるものをいう。

5. クローズドなネットワーク、オープンなネットワークのいずれを選択する場合であっても 、送信元と相手

レ

先の当事者間で当該情報そのものに対する暗号化等のセキュリティ対策を実施すること。例えば、S/MIMEの

利用、ファイルに対する暗号化等の対策が考えられる。その際、暗号化の鍵については電子政府推奨暗号のも

のを使用すること。

6. 医療機関等の間の情報通信には、医療機関等だけでなく、電気通信事業者やシステムインテグレータ、運用

レ

4

レ

2①

レ

13①

レ

4

レ

7⑥

レ

13⑪

レ

4

レ

12⑤

レ

10.1

を受託する事業者、遠隔保守を行う機器保守事業者等の多くの組織が関連する。そのため、次に掲げる事項に

ついて、これら関連組織の責任分界点、責任の所在を契約書等で明確にすること。

・ 診療録等を含む医療情報を、送信先の医療機関等に送信するタイミングと一連の情報交換に関わる操作を開

始する動作の決定

・ 送信元の医療機関等がネットワークに接続できない場合の対処

・ 送信先の医療機関等がネットワークに接続できなかった場合の対処

・ ネットワークの経路途中が不通の場合又は著しい遅延が発生している場合の対処

・ 送信先の医療機関等が受け取った保存情報を正しく受信できなかった場合の対処

・ 伝送情報の暗号化に不具合があった場合の対処

・ 送信元の医療機関等と送信先の医療機関等の認証に不具合があった場合の対処

・ 障害が起こった場合に障害部位を切り分ける責任

・ 送信元の医療機関等又は送信先の医療機関等が情報交換を中止する場合の対処

また、医療機関等内においても、次に掲げる事項を契約や運用管理規程等で定めておくこと。

・ 通信機器、暗号化装置、認証装置等の管理責任(外部事業者へ管理を委託する場合は、責任分界点も含めた

整理と契約の締結)

・ 患者等に対する説明責任

・ 事故発生時における復旧作業・他施設やシステムベンダ及びサービス事業者との連絡に当たる専任の管理者

の設置

・ 交換した医療情報等に対する管理責任及び事後責任(個人情報の取扱いに関して患者から照会等があった場

合の送信元、送信先双方の医療機関等への連絡に関する事項、またその場合の個人情報の取扱いに関する秘密

事項)

7. 医療情報システムを内部ネットワークを通じて外部ネットワークに接続する際には、なりすまし、盗聴、改

ざん、侵入及び妨害等の脅威に留意したうえで、ネットワーク、機器、サービス等を適切に選定し、監視を行

うこと。

8. リモートメンテナンスを実施する場合は、必要に応じて、適切なアクセスポイントの設定、プロトコルの

限定、アクセス権限管理等、不必要なログインを防止するための対策を実施すること。

18.1

また、サイバー 攻撃への対策については、PCやVPN機器等の脆弱性対策をはじめとする6.5章及び6.6章に記

載されている内容や、NISCから示されている「政府機関等のサイバーセキュリティ対策のための統一基準群

(令和3年度版)」、2021年4月30日の「ランサムウェアによるサイバー攻撃に関する注意喚起について」も

参照すること。メンテナンス自体は6.8章を参照すること。

9.電気通信事業者やオンラインサービス提供事業者と契約を締結する際には、脅威に対する管理責任の範囲や

レ

4

レ

15⑩

レ

10.1

レ

8⑧

レ

7⑭

レ

15⑦

レ

13⑥

レ

15⑦

レ

13③

レ

14②

レ

15.1

レ

8⑧

レ

7.2.1

レ

14①

回線の可用性等の品質を確認すること。また、上記1及び4を満たしていることを電気通信事業者やオンライン

サービス提供事業者に確認すること。

10.患者等に情報を閲覧させる場合、情報を公開しているコンピュータシステムを通じて、医療機関等の内部

のシステムに不正な侵入等が起こらないように、例えば、システムやアプリケーションを切り分け 、ファイア

ウォール、アクセス監視、通信のTLS暗号化、PKI個人認証等の対策を実施すること。また、情報の主体者と

なる患者等へ危険性や提供目的についての納得できる説明を行い、ITに係る以外の法令等の遵守の体制等も含

めた幅広い対策を立て、それぞれの責任を明確にすること。

11.オープンなネットワークにおいて、IPsecによるVPN接続等を利用せずHTTPSを利用する場合、TLSのプロ

トコルバージョンをTLS1.3以上に限定した上で、クライアント証明書を利用したTLSクライアント認証を実施

すること。ただしシステム・サービス等の対応が困難な場合にはTLS1.2の設定によることも可能とする。その

際、TLSの設定はサーバ/クライアントともに「TLS暗号設定ガイドライン3.0.1版」に規定される最も安全性

水準の高い「高セキュリティ型」に準じた適切な設定を行うこと。なお、SSL-VPNは利用する具体的な方法に

よっては偽サーバへの対策が不十分なものが含まれるため、使用する場合には適切な手法の選択及び必要な対

策を行うこと。また、ソフトウェア型のIPsec又はTLS1.2以上により接続する場合、セッション間の回り込み

(正規のルートではないクローズドセッションへのアクセス)等による攻撃への適切な対策を実施すること。

12. クローズドなネットワークで接続する場合でも、内部トラフィックにおける脅威の拡散等を防止するため

に、不正ソフトウェア対策ソフトのパターンファイルやOSのセキュリティ・パッチ等、リスクに対してセ

キュリティ対策を適切に適用すること。

13. 電子署名に用いる秘密鍵の管理は、認証局が定める「証明書ポリシー」(CP)等で定める鍵の管理 の要件

を満たして行うこと。

D.推奨されるガ 1. やむを得ず従業者による外部からのアクセスを許可する場合は、PCの作業環境内に仮想的に安全管理され

イドライン

た環境をVPN技術と組み合わせて実現する仮想デスクトップのような技術を用いるとともに、運用等の要件を

設定すること。

2. 共通鍵、秘密鍵を格納する機器、媒体については、FIPS140-2レベル1相当以上の対応を図ること。

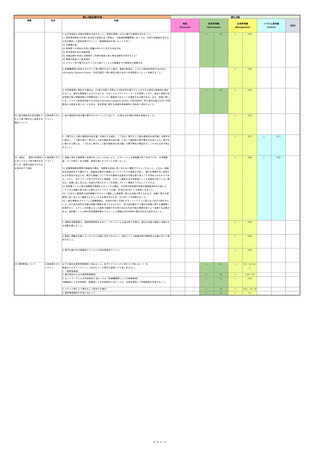

6.12 法令で定められた記

B.考え方

(略)

名・押印を電子署名で行う C.最低限のガイ 法令で署名又は記名・押印が義務付けられた文書において、記名・押印を電子署名に代える場合、以下の条件

ことについて

ドライン

を満たす電子署名を行う必要がある。

4 / 9 ページ

レ

4

レ

4

レ