よむ、つかう、まなぶ。

別添2 医療機関等におけるサイバーセキュリティ対策チェックリストマニュアル (12 ページ)

出典

| 公開元URL | https://www.pref.gifu.lg.jp/page/426613.html |

| 出典情報 | 令和7年度版「医療機関におけるサイバーセキュリティ対策チェックリスト」及び「医療機関等におけるサイバーセキュリティ対策チェックリストマニュアル-医療機関等・事業者向け-」について(5/14付 通知)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

⑩

二要素認証を実装している。または令和9年度までに実装予定である。

(医療情報システム全般)

ガイドラインでは令和 3 年 1 月に発出された 5.1 版以降すべての版において、令和 9

年度時点で稼働していることが想定される医療情報システムを、新規導入または更新す

るに際しては、二要素認証を採用するシステムの導入、またはこれに相当する対応を行

▶シ ス テ ム 運 用 編

14.⑤

14.1.1

うことを求めています。二要素認証の導入・改修にあたっては、一定程度の費用が見込

まれますので計画的なシステム更新を推奨します。

本項目は、医療情報システムの利用者認証のみならず、医療情報システム全般とし

て、サーバ、端末 PC、ネットワーク機器への認証技術実装を指します。

なお、緊急時等で二要素認証が利用できない場合に代替手段を利用する場合には、シ

ステム運用担当者等においてシステム及び利用者を適切に管理できる体制を整えておく

ことが重要である。

●二要素認証の採用例(記憶・生体情報・物理媒体の2種類を組み合わせたもの)

①パスワード+指紋認証 ②IC カード+パスワード

⑪

③IC カード+指紋認証

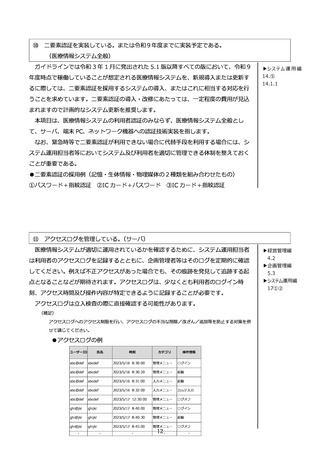

アクセスログを管理している。

(サーバ)

医療情報システムが適切に運用されているかを確認するために、システム運用担当者

は利用者のアクセスログを記録するとともに、企画管理者等はそのログを定期的に確認

してください。例えば不正アクセスがあった場合でも、その痕跡を発見して追跡する起

点となることなどが期待されます。アクセスログは、少なくとも利用者のログイン時

刻、アクセス時間及び操作内容が特定できるように記録することが必要です。

アクセスログは立入検査の際に直接確認する可能性があります。

(補足)

アクセスログへのアクセス制限を行い、アクセスログの不当な削除/改ざん/追加等を防止する対策を併

せて講じてください。

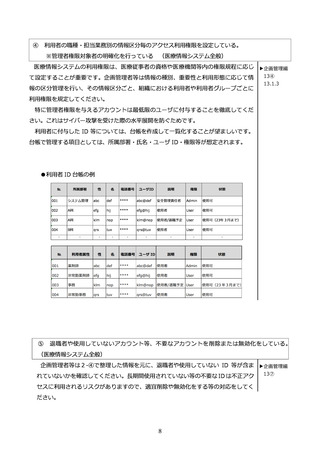

●アクセスログの例

ユーザーID

氏名

時刻

カテゴリ

操作情報

abc@def

abcdef

2023/5/16 8:30:00

管理メニュー

ログイン

abc@def

abcdef

2023/5/16 8:30:20

管理メニュー

起動

abc@def

abcdef

2023/5/16 8:31:00

入力メニュー

起動

abc@def

abcdef

2023/5/16 8:32:00

入力メニュー

カルテ入力

abc@def

abcdef

2023/5/17 12:30:00

管理メニュー

ログオフ

ghi@jkl

ghijkl

2023/5/17 8:40:00

管理メニュー

ログイン

ghi@jkl

ghijkl

2023/5/17 8:40:30

管理メニュー

起動

ghi@jkl

ghijkl

2023/5/17 8:45:00

管理メニュー

ログオフ

・

・

・

12・

・

▶経営管理編

4.2

▶企画管理編

5.3

▶システム運用編

17①②

二要素認証を実装している。または令和9年度までに実装予定である。

(医療情報システム全般)

ガイドラインでは令和 3 年 1 月に発出された 5.1 版以降すべての版において、令和 9

年度時点で稼働していることが想定される医療情報システムを、新規導入または更新す

るに際しては、二要素認証を採用するシステムの導入、またはこれに相当する対応を行

▶シ ス テ ム 運 用 編

14.⑤

14.1.1

うことを求めています。二要素認証の導入・改修にあたっては、一定程度の費用が見込

まれますので計画的なシステム更新を推奨します。

本項目は、医療情報システムの利用者認証のみならず、医療情報システム全般とし

て、サーバ、端末 PC、ネットワーク機器への認証技術実装を指します。

なお、緊急時等で二要素認証が利用できない場合に代替手段を利用する場合には、シ

ステム運用担当者等においてシステム及び利用者を適切に管理できる体制を整えておく

ことが重要である。

●二要素認証の採用例(記憶・生体情報・物理媒体の2種類を組み合わせたもの)

①パスワード+指紋認証 ②IC カード+パスワード

⑪

③IC カード+指紋認証

アクセスログを管理している。

(サーバ)

医療情報システムが適切に運用されているかを確認するために、システム運用担当者

は利用者のアクセスログを記録するとともに、企画管理者等はそのログを定期的に確認

してください。例えば不正アクセスがあった場合でも、その痕跡を発見して追跡する起

点となることなどが期待されます。アクセスログは、少なくとも利用者のログイン時

刻、アクセス時間及び操作内容が特定できるように記録することが必要です。

アクセスログは立入検査の際に直接確認する可能性があります。

(補足)

アクセスログへのアクセス制限を行い、アクセスログの不当な削除/改ざん/追加等を防止する対策を併

せて講じてください。

●アクセスログの例

ユーザーID

氏名

時刻

カテゴリ

操作情報

abc@def

abcdef

2023/5/16 8:30:00

管理メニュー

ログイン

abc@def

abcdef

2023/5/16 8:30:20

管理メニュー

起動

abc@def

abcdef

2023/5/16 8:31:00

入力メニュー

起動

abc@def

abcdef

2023/5/16 8:32:00

入力メニュー

カルテ入力

abc@def

abcdef

2023/5/17 12:30:00

管理メニュー

ログオフ

ghi@jkl

ghijkl

2023/5/17 8:40:00

管理メニュー

ログイン

ghi@jkl

ghijkl

2023/5/17 8:40:30

管理メニュー

起動

ghi@jkl

ghijkl

2023/5/17 8:45:00

管理メニュー

ログオフ

・

・

・

12・

・

▶経営管理編

4.2

▶企画管理編

5.3

▶システム運用編

17①②